Sobald die Anforderungen des Datenschutzes oder interner Security-Policies eine Verschlüsselung des Datentransportes über Standortgrenzen erforderlich machen, steht die IT bei der WAN-Vernetzung von Unternehmensstandorten oft vor einer Grundsatzentscheidung. Bei einzelnen Verbindungen, die nur eine geringe Anforderung auf Performance stellen, kommt meist ein VPN-Tunnel zwischen zwei Standorten zum Einsatz.

Der heutige De-Facto Standard für Site-to-Site-VPN Tunnel ist das Protokoll IPSec. Dort kommen Industrie-übliche Cryptographie-Mechanismen wie AES256 zum Einsatz, um IP-Pakete zu verschlüsseln.

Sobald das Netzwerk jedoch komplexer wird und eine Vollvermaschung nicht mehr durch das Bauen von einfachen Punkt-zu-Punkt-Tunneln abbildbar ist, wird hier der Einsatz eines SD-WAN interessant. Ein SD-WAN bildet ein verschlüsseltes Overlay-Netz über ein oder mehrere darunterliegende Transportnetzwerke wie ein MPLS oder das Internet ab. Durch zentralisierte SD-WAN-Controller und Methoden zur Automatisierung werden Tunnel bedarfsgerecht zwischen Standorten errichtet. Die Steuerung des Traffics über die unterschiedlichen Transportnetze erfolgt ebenfalls unter der Leitung des zentralen Controllers.

Bei Anforderungen, die ein besonders leistungsfähiges Netz erfordern, kommen SD-WAN-Lösungen jedoch oft an ihre Grenzen. Diese Produkte sind meist Linux-basierte Softwareprodukte und laufen auf klassischer „Off the Shelf“-Server-Hardware. Bei Bandbreitenanforderungen von 10GBit/s oder mehr sind diese Lösungen nicht geeignet. Hier führt der Weg unweigerlich über den Einsatz einer Hardware-basierten Verschlüsselung.

Leistungsfähige WAN-Kommunikation mit Bandbreiten bis zu 10 GBit/s findet in den wenigsten Fällen über das Internet statt. Die Gefahr von Einbrüchen bei der Perfomance, die aufgrund von Bandbreitenengpässen an sogenannten „Peering Punkten“ zwischen zwei Internetprovidern zu beobachten sind, ist nur schwer zu kontrollieren. Daher kommen hier meist Punkt-Zu-Punkt-Transportverbindungen wie unsere „NT/Line“ Produkte zum Einsatz, die eine garantierte Bandbreite bereitstellen und dabei die Netzstrukturen und Engpässe des Internets umgehen.

Obwohl der Datentransfer auf den ersten Blick nicht über das öffentliche Internet erfolgt, ergibt eine Verschlüsselung dieser privaten Kommunikationskanäle dennoch Sinn.

Aus wirtschaftlichen Gründen werden solch vermeintlich privaten Verbindungen meist auf der gleichen Zugangsplattform produziert, die auch der Produktion von öffentlichen Internetanschlüssen dient. Hierdurch entsteht ein Gefährdungspotential.

Produkte zur Hardware-basierten Netzwerk-Verschlüsselung werden von spezialisierten Unternehmen hergestellt und bewegen sich häufig in einem sehr hohen Preissegment. Es gibt jedoch eine Technologie, die bereits in den Chips von hochwertigen Campus-Ethernet-Switches zu finden ist – sie heißt MACsec.

Die ursprüngliche Intention von MACsec lag darin, Ethernet-Datenkommunikation von Switch-zu-Switch und von Client-zu-Switch zu verschlüsseln. Hierüber wird die Integrität aller Geräte in einem Campus-LAN sichergestellt, da fremde Systeme nicht in das Netz eingebracht werden können, die als Mittel für einen „Man-in-the-Middle“-Angriff oder Ähnliches dienen. MACsec verhindert jedoch auch das Mitlesen von Daten über passive Abhörmechanismen und ist somit eine geeignete Methode, um den Anforderungen aus Datenschutz & Co. gerecht zu werden.

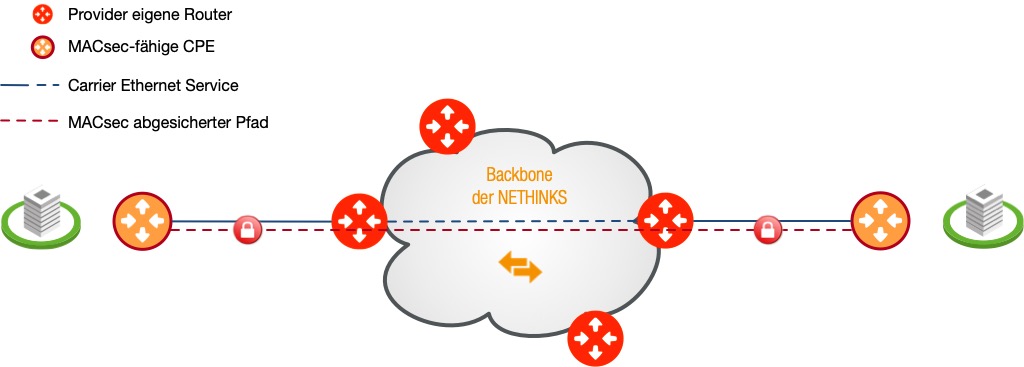

Da die ursprüngliche Implementation von MACsec das vollständige Ethernet-Frame bis auf Ziel- und Quell-MAC-Adresse verschlüsselt, eignet es sich nicht nur dafür, um in modernen Carrier Ethernet-Netzen zum Einsatz zu kommen. Diese Netze steuern die Ziele von Traffic-Flows nicht auf Basis der Ziel-MAC-Adressen, sondern auf Basis von VLAN-Informationen, die im klassischen MACsec verschlüsselt werden.

Das Verfahren „WAN MACsec“, das durch das IETF als 802.1AE mittlerweile standardisiert ist, ermöglicht den Dot1Q-Header des Ethernet-Frames aus der Verschlüsselung auszuschließen. Es überträgt diesen so, dass die Pakete auch durch moderne Hochleistung-Carrier-Ethernet-Netze übertragen werden können.

WAN MACsec ist heute in nahezu allen modernen Carrier-Ethernet-Routern zu finden und ist somit das passende Werkzeug, um die vielfältigen Anforderungen auf Verschlüsselung zu erfüllen.

Interessieren Sie sich für dieses Thema oder haben Fragen? Rufen Sie uns gerne an oder schreiben Sie uns hier eine Nachricht.

© Bildnachweis: Unsplash

Noch Fragen zu den Themen Network oder VoIP?

NT/DSL

Schnelles DSL für Ihr Unternehmen

NT/Voice

Maßgeschneiderte Telefonie-Lösungen

NT/

CONNECT

Die Lösung für alle Anforderungen

TK-Anlage/

Asterisk

Moderne Telefonie auf Open-Source-Basis