Das folgende Szenario passiert täglich: Eine vermeintliche E-Mail des Geschäftsführers landet im Postfach, mit der Bitte, man solle sich doch umgehend zurückmelden oder auf einen Link klicken. Meistens ist inhaltlich recht schnell zu erkennen, dass es sich dabei um Spam handelt. Dennoch sieht die E-Mail im Mailprogramm auf den ersten Blick valide aus. Das hat einen guten Grund: Bei der Darstellung des Namens und der E-Mail-Adresse des Geschäftsführers aus unserem Beispiel handelt es sich um eine Fälschung. Sobald ein gezielter Phishing-Versuch vorliegt, der inhaltlich gut aufbereitet wurde, kann es schnell gefährlich werden. Doch wie lassen sich solche Phishing-Mails effektiv verhindern? Nachdem wir uns in vergangenen Artikeln die Bereiche Sender Policy Framework (SPF) und DomainKeys Identified Mail (DKIM) gewidmet haben, möchten wir im folgenden Beitrag das Thema Domain-based Message Authentication, Reporting and Conformance – kurz DMARC – erläutern.

DMARC-Record als Schutz vor unerwünschten E-Mails

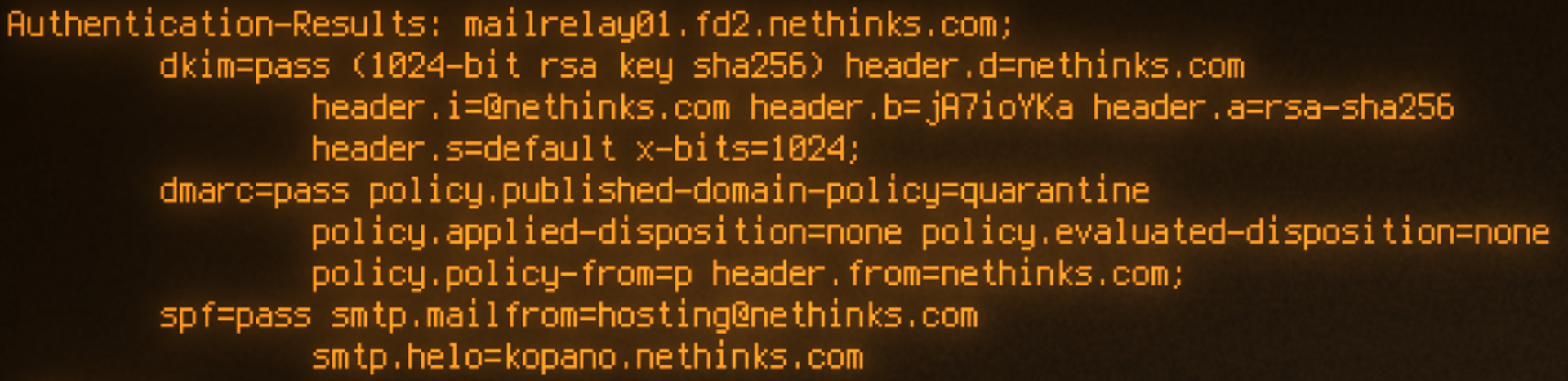

SPF, DKIM und DMARC erlauben es dem Inhaber einer Domain die entsprechenden Ursprungs- und Handlungsinformationen zu den E-Mails von seiner Domain im DNS zu veröffentlichen. SPF-Records werden genutzt, um anzugeben, welche Mailserver (d.h. IP-Adressen) verlässliche Absender für Mails darstellen. Mit DKIM-Records ist hingegen die Veröffentlichung von Validierungsinformationen zu den eigenen E-Mails möglich. Der Empfänger kann signierte Mails darüber hinaus anhand der Informationen im DNS-Record überprüfen. Der DMARC-Record reiht sich als letzter Baustein in diese Maßnahmen ein und sorgt dafür, dass das Absenderfeld nicht missbraucht werden kann. Der Inhaber einer Domain kann dabei Regeln für die Behandlung von Mails definieren, die nicht erfolgreich validiert werden konnten. Erhält ein Nutzer also eine gefälschte E-Mail vom vermeintlichen Geschäftsführer, wird diese von einem Spam- & Virenfilter blockiert, sofern dieser DMARC berücksichtigt. Der mehrfach ausgezeichnete Spam- & Virenfilter von NETHINKS ist mit der DMARC-Funktion ausgestattet, bildet abgefangene E-Mails in einem Fehlerbericht ab und bietet so vollumfänglichen Schutz.

Wie funktioniert „Domain-based Message Authentication, Reporting and Conformance“?

Um die grundlegende Funktionsweise von DMARC besser verstehen zu können, müssen zwei ähnliche, aber technisch unterschiedliche From-Mail-Header näher betrachtet werden:

- (1) Beim RFC5322-From handelt es sich um den From-Header, der üblicherweise im Mailclient angezeigt wird. Dieser Header ist auch als MIME-Encoded-From

- (2) Der RFC5321.MailFrom wird auch als Envelope-From bezeichnet und kommt beim Aufbau von SMTP-Sessions zum Einsatz. Der SPF-Record wird anhand dieses Headers validiert.

Dabei verwendet der Mailclient DMARC nicht, um Mails mit bestandener Validierung privilegiert zu behandeln. Die Spezifikation legt lediglich fest, wie mit E-Mails umgegangen werden soll, die diese Validierung nicht bestanden haben. Eine E-Mail ist genau dann DMARC-valide, wenn der SPF- oder DKIM-Test positiv ausfällt und das sogenannte DMARC-Alignment vorhanden ist. Das DMARC-Alignment stellt sicher, dass die Domain des RFC5322-From mit der Domain aus einer der beiden vorherigen Tests übereinstimmt. Dieser Ansatz des Alignments mit dem RFC5322-From ist hierbei das wichtigste Merkmal von DMARC, denn das RFC5322-From Feld wird im Mailclient als Ursprungsadresse angezeigt und stellt ein nicht mehr frei veränderliches Textfeld dar.

Häufig auftretende Probleme mit DMARC-Records

In der Praxis können allerdings Probleme nach der Implementierung eines DMARC-Records auftreten. So wird beispielsweise durch das Weiterleiten von Mails häufig der From-Header abgewandelt. Das führt dann dazu, dass der DMARC-Test fehlschlägt und die Mails gefiltert werden. Darüber hinaus können bei der Verwendung von Mailinglisten Probleme auftreten, durch die sich das RFC5322-From-Feld verändert. Dies sollte man bei der Einführung eines DMARC-Records unbedingt beachten und gegebenenfalls auf andere Felder wie „Reply-to“ zurückgreifen. Für eine reibungslose Funktion müssen sowohl der Absender als auch die empfangende Kontrollstelle im Zusammenspiel agieren: Der Absender richtet den DMARC-Record ein und bestimmt die Richtlinien. Auf Seiten des Empfängers überprüft die Kontrollstelle – wie beispielsweise ein Mailserver oder ein Spam- & Virenfilter – vorhandene DMARC-Records.

Sie haben Fragen zu DMARC und zum ausgezeichneten Spam- & Virenfilter von NETHINKS? Unsere Experten beraten Sie gerne zu allen Themen rund um E-Mail-Sicherheit, Phishing und Schutz vor Spam.

Für weiterführende Informationen zu den technischen Spezifikationen von DMARC-Recrods empfehlen wir Ihnen die folgenden externen Links:

Sie haben noch Fragen? Wir haben die Antworten

So erreichen Sie uns auch gerne direkt:

Noch Fragen zu den Themen Network oder VoIP?

NT/DSL

Schnelles DSL für Ihr Unternehmen

NT/Voice

Maßgeschneiderte Telefonie-Lösungen

NT/

CONNECT

Die Lösung für alle Anforderungen

TK-Anlage/

Asterisk

Moderne Telefonie auf Open-Source-Basis